Pour une PME, la sécurité informatique n'est plus une option, mais une véritable assurance vie numérique. Son rôle ? Protéger vos données, vos systèmes et votre réputation contre les cyberattaques. Celles-ci visent de plus en plus les petites structures, souvent perçues à tort comme des proies faciles. Ignorer cet enjeu, c'est prendre le risque de voir son activité paralysée, de subir des pertes financières et, pire encore, de perdre la confiance de ses clients.

Pourquoi votre PME est une cible de choix

Laisseriez-vous la porte de vos locaux grande ouverte toute la nuit ? Bien sûr que non. Pourtant, c'est exactement ce que font de nombreuses PME avec leur porte numérique, en pensant être trop petites pour attirer l'attention des cybercriminels. C'est une erreur de jugement qui peut coûter très, très cher.

Les PME sont devenues des cibles privilégiées non pas malgré leur taille, mais bien à cause d'elle. Les pirates savent qu'elles ont souvent moins de moyens pour se défendre. Elles sont donc perçues comme des proies plus faciles et plus rentables. Les chiffres parlent d'eux-mêmes : plus de 60 % des victimes de cyberattaques sont aujourd'hui des PME.

Le mythe de l'invulnérabilité

L'idée qu'un hacker s'attaquera toujours à un grand groupe est un mythe tenace et dangereux. La réalité est bien différente. Les cybercriminels utilisent des outils automatisés qui ratissent le web en permanence à la recherche de la moindre faille, sans se soucier de la taille de l'entreprise. Votre PME est donc tout aussi exposée qu'une multinationale.

Et ne vous y trompez pas, votre entreprise détient des données qui ont une grande valeur sur le marché noir :

- Les informations de vos clients (noms, adresses, emails)

- Vos données bancaires et celles liées aux paiements

- Votre propriété intellectuelle (plans, stratégies, secrets de fabrication)

- Les identifiants de connexion à tous vos services en ligne

Ces actifs ne sont pas seulement vitaux pour vous ; ils sont une véritable monnaie d'échange pour les criminels.

Une attaque réussie peut paralyser votre activité du jour au lendemain. Près de 45 % des PME victimes d'une cyberattaque grave sont contraintes de cesser partiellement ou totalement leur activité dans les six mois qui suivent.

Plus qu'une dépense, un investissement stratégique

Voir la sécurité informatique comme un simple centre de coût, c'est avoir une vision à très court terme. En réalité, c'est un investissement fondamental pour assurer la survie de votre activité et protéger votre chiffre d'affaires. Une bonne stratégie de sécurité renforce aussi la confiance de vos clients et de vos partenaires, un atout inestimable quel que soit votre secteur.

La bonne nouvelle, c'est que se protéger n'implique pas forcément des dépenses colossales. Tout commence par l'adoption de bonnes pratiques, la sensibilisation de vos équipes et la mise en place de protections essentielles. Pour creuser le sujet, n'hésitez pas à explorer les articles de notre blog consacrés à la sécurité informatique.

Protéger votre PME, c'est avant tout protéger son avenir. En comprenant les risques et en agissant de manière proactive, vous transformez une vulnérabilité potentielle en une force, garantissant ainsi la pérennité et la croissance de votre entreprise.

Comprendre les menaces qui pèsent sur votre PME

Pour bien défendre votre entreprise, il faut d’abord connaître votre adversaire. La cybersécurité peut sembler être un domaine d'experts, mais la réalité est bien plus simple : les menaces qui visent votre PME exploitent bien plus souvent des failles humaines que des technologies de pointe.

En fait, la plupart des cyberattaques ne sont que la version moderne des arnaques qui existent depuis toujours. En les ramenant à des scénarios concrets, vous verrez que la vigilance de chacun est votre première et meilleure ligne de défense.

Le phishing : l'art de la tromperie numérique

Le phishing, ou hameçonnage, est de loin la technique la plus répandue. Et la plus redoutable.

Imaginez qu'un faux livreur se présente à votre bureau avec un colis soi-disant urgent à votre nom. Pour le récupérer, il vous demande de lui confier les clés de vos locaux pour "vérifier votre identité". Impensable, n'est-ce pas ? Personne ne ferait ça.

Pourtant, c'est exactement le principe du phishing. Un e-mail frauduleux qui imite parfaitement votre banque, un fournisseur ou un service public vous pousse à cliquer sur un lien. Ce lien vous mène vers une fausse page de connexion où vous saisissez vos identifiants sans méfiance. En quelques secondes, le pirate a récupéré vos "clés numériques" et peut accéder à vos comptes.

La situation sanitaire a d'ailleurs aggravé ce risque, comme nous l'expliquons dans notre article sur comment la crise du COVID-19 est devenue une opportunité pour les pirates. Les cybercriminels savent parfaitement jouer sur la peur et l'urgence pour vous pousser à l'erreur.

Le ransomware : le cadenas numérique

Le ransomware, ou rançongiciel, est l’autre grande menace qui pèse sur la sécurité informatique des PME. Voyez-le comme un cadenas numérique que quelqu'un aurait posé sur tous vos dossiers, serveurs et ordinateurs. Vos fichiers sont toujours là, mais ils sont devenus totalement inaccessibles, cryptés.

Un message s’affiche alors sur votre écran : pour obtenir la clé qui déverrouillera vos données vitales (comptabilité, fichiers clients, devis…), vous devez payer une rançon, le plus souvent en cryptomonnaie. Cette attaque peut paralyser entièrement votre activité, bloquant la production, les ventes et toute la gestion administrative.

Un ransomware ne fait pas que bloquer vos données. Il s'attaque directement à votre capacité à travailler, pouvant geler votre chiffre d'affaires et détruire la confiance de vos partenaires en quelques heures.

Vol de données, déni de service et autres joyeusetés

D'autres menaces ciblent directement la continuité de votre activité et votre réputation. Le vol de données, par exemple, consiste à subtiliser des informations sensibles (listes de clients, données bancaires) pour les revendre ou les utiliser à des fins malveillantes.

Pour un site e-commerce, une attaque par déni de service distribué (DDoS) est particulièrement violente. C'est simple : imaginez qu'une foule immense bloque soudainement l'entrée de votre boutique physique. Plus aucun client ne peut entrer. Le principe est le même : l'attaque submerge votre site web de fausses requêtes jusqu'à ce qu'il s'effondre, le rendant inaccessible pour vos vrais clients.

Les conséquences sont immédiates :

- Arrêt total des ventes en ligne.

- Perte de confiance des clients qui trouvent porte close.

- Chute de votre référencement sur les moteurs de recherche.

Pour mieux visualiser les risques, voici un résumé des menaces les plus courantes et de leur impact bien réel.

Les cybermenaces les plus courantes pour une PME

| Type de Menace | Méthode d'Attaque (Analogie) | Impact Direct sur la PME |

|---|---|---|

| Phishing | Un faux livreur vous demande les clés de votre bureau pour vous donner un colis. | Vol d'identifiants, accès aux comptes bancaires et aux e-mails, usurpation d'identité. |

| Ransomware | Un cadenas est posé sur tous vos classeurs. Vous devez payer pour avoir la clé. | Paralysie totale de l'activité, perte de données critiques, chantage financier. |

| Vol de données | Un cambrioleur entre discrètement et repart avec vos fichiers clients et vos secrets de fabrication. | Perte de secrets commerciaux, fuite de données clients (RGPD), atteinte à la réputation. |

| Attaque DDoS | Une foule bloque l'entrée de votre magasin, empêchant les vrais clients d'entrer. | Site web inaccessible, arrêt des ventes en ligne, perte de chiffre d'affaires immédiate. |

Ces scénarios ne sont malheureusement pas de la fiction. Le dernier baromètre sur la maturité cyber des TPE-PME révèle que 16 % des entreprises françaises de cette taille ont subi un incident l'an dernier. Le phishing reste la porte d'entrée dans 43 % des cas. Et le plus inquiétant ? Même si la prise de conscience augmente, 80 % des PME admettent ne pas être préparées.

Comprendre ces mécanismes est la première étape, indispensable, pour commencer à construire une défense solide et vraiment adaptée à votre réalité.

Les fondations d'une défense numérique solide

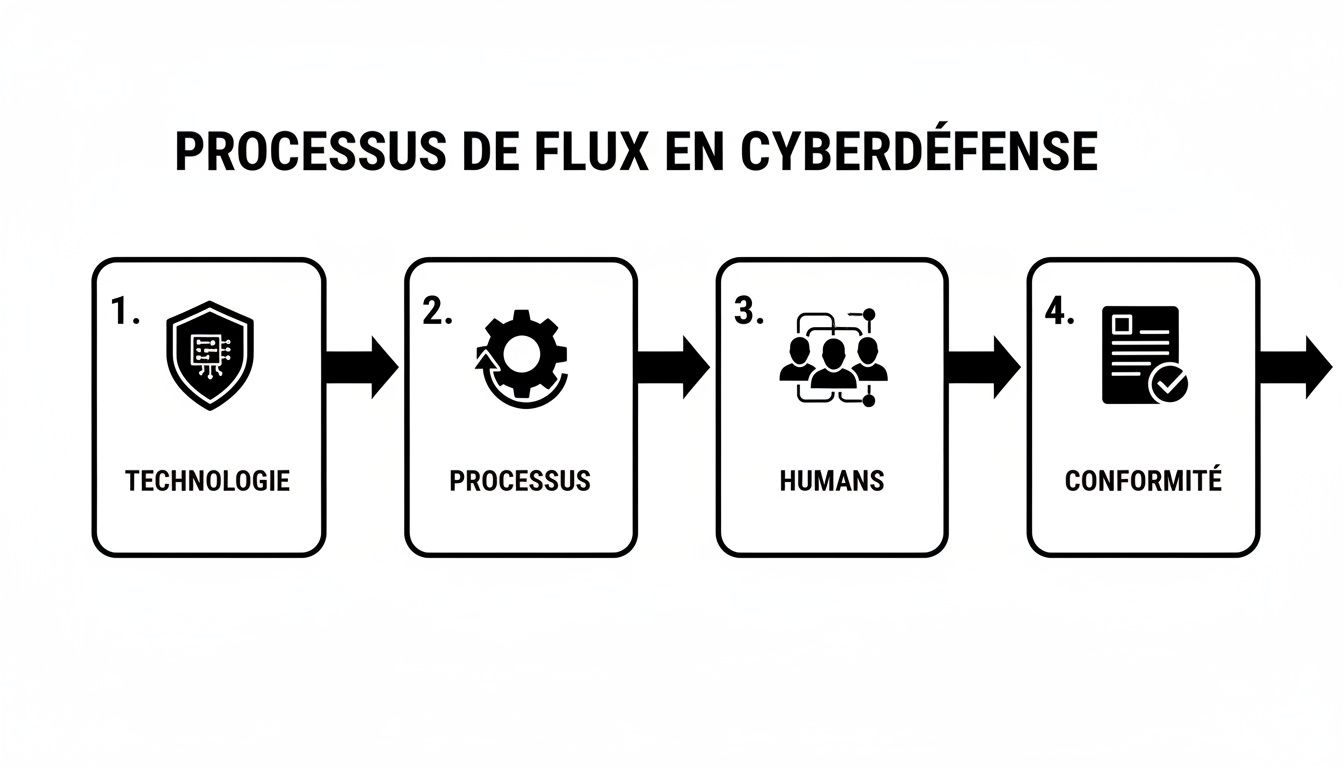

Une défense numérique efficace ne s'appuie jamais sur un seul outil miracle. Imaginez-la plutôt comme un tabouret bien conçu : il lui faut plusieurs pieds solides et bien répartis pour ne pas basculer à la moindre secousse. Pour la sécurité informatique en PME, ces pieds sont au nombre de quatre.

Cette approche équilibrée vous évite de tout miser sur une seule carte. Elle crée une défense en profondeur, où chaque composant renforce les autres. En ignorer un seul, c’est laisser une porte grande ouverte aux attaquants.

Le pilier technologique : bien plus qu'un simple antivirus

Le premier pilier, la technologie, est souvent le plus visible. Mais le réduire à l'installation d'un antivirus, ce serait comme penser qu'une alarme sur la porte d'entrée suffit à protéger toute une maison. C’est une grave erreur.

Les outils technologiques sont votre première ligne de défense active contre les menaces extérieures.

- Le pare-feu (Firewall) : C'est le videur de votre réseau. Il filtre tout ce qui entre et sort, bloquant les connexions suspectes avant même qu'elles n'atteignent vos ordinateurs. Un bon pare-feu, c'est comme un agent de sécurité à l'entrée de vos bureaux qui contrôle l'identité de chaque visiteur.

- L'antivirus et l'EDR (Endpoint Detection and Response) : L'antivirus classique reste indispensable, mais aujourd'hui, il ne suffit plus. Les solutions modernes d'EDR vont beaucoup plus loin. Elles ne se contentent pas de chercher des virus connus ; elles analysent les comportements étranges sur les postes de travail pour coincer les menaces nouvelles et inconnues.

- Les sauvegardes : C'est votre assurance-vie numérique, tout simplement. En cas de ransomware, de panne de disque dur ou d'erreur humaine, c'est le seul moyen de récupérer vos données et de redémarrer votre activité. La règle d'or, c'est la stratégie 3-2-1 : trois copies de vos données, sur deux supports différents, dont une copie gardée hors de vos locaux.

Et surtout, ces sauvegardes doivent être automatisées et testées très régulièrement. Une sauvegarde qui n'a jamais été restaurée pour un test n'est pas une sauvegarde. C'est un vœu pieux.

Le pilier des processus : des règles claires pour tout le monde

Le deuxième pilier, ce sont les processus. En clair, les règles du jeu que tout le monde dans l'entreprise doit suivre à la lettre. Sans processus clairs, même la meilleure technologie du monde peut être mise à mal par une simple négligence. Les processus créent une routine de sécurité qui devient une seconde nature.

Une politique de mots de passe solide est l'exemple parfait : simple, efficace et gratuit. Imposer des mots de passe longs, complexes et changés régulièrement ferme un nombre incalculable de portes aux pirates. Pour que ça ne devienne pas un cauchemar, l'utilisation d'un gestionnaire de mots de passe pour toute l'équipe est la solution idéale.

La gestion des mises à jour est un autre processus vital. Les mises à jour logicielles n'ajoutent pas que des fonctionnalités ; elles corrigent surtout des failles de sécurité. Ignorer une mise à jour, c'est comme laisser une fenêtre ouverte en sachant qu'un cambrioleur fait sa ronde dans le quartier.

Mettre en place des processus de sécurité clairs transforme des actions individuelles en une véritable culture d'entreprise. On passe d'une sécurité où l'on subit les événements à une sécurité où l'on anticipe les risques.

Le pilier humain : transformer le maillon faible en première ligne de défense

Le troisième pilier est sans doute le plus crucial, et pourtant le plus souvent oublié : vos collaborateurs. On entend partout que l'humain est le "maillon faible" de la sécurité. C'est une vision défaitiste. Bien accompagné, il peut devenir votre rempart le plus efficace.

La grande majorité des cyberattaques qui réussissent démarrent par une erreur humaine, comme un clic trop rapide sur un lien de phishing. Ça prouve bien que la technologie seule est impuissante. Une simple session de sensibilisation peut changer radicalement la donne et apprendre à vos équipes à flairer un e-mail frauduleux à des kilomètres.

Voici quelques actions concrètes pour blinder ce pilier :

- Formations régulières : Organisez des sessions courtes et percutantes sur les menaces du moment (phishing, arnaque au président, etc.).

- Simulations de phishing : Envoyez de faux e-mails piégés pour tester les réflexes et former en douceur ceux qui cliquent sans vérifier.

- Communication claire : Mettez en place une procédure simple pour qu'un employé puisse signaler un e-mail suspect sans avoir peur de se faire taper sur les doigts.

Investir dans la formation de vos équipes n'est pas une dépense. C'est l'un des meilleurs retours sur investissement que vous puissiez faire pour la sécurité informatique de votre PME.

Le pilier de la conformité : un cadre pour bâtir la confiance

Enfin, le quatrième pilier est la conformité. Pour beaucoup, des réglementations comme le RGPD (Règlement Général sur la Protection des Données) sont vues comme une contrainte administrative lourde et pénible. C'est une erreur de jugement.

Le RGPD n'est pas là pour vous compliquer la vie. C'est un guide, une feuille de route qui vous aide à structurer votre sécurité. Il vous oblige à vous poser les bonnes questions : quelles données clients je collecte ? Sont-elles vraiment utiles ? Comment sont-elles protégées ?

Respecter la conformité, ce n'est pas juste éviter une amende salée. C'est avant tout un signal de confiance très fort que vous envoyez à vos clients et partenaires : vous prenez la protection de leurs données au sérieux. Dans un monde où la confiance est une monnaie d'échange, c'est un avantage concurrentiel énorme. C'est la preuve que votre PME est un partenaire fiable et responsable.

Bâtir votre plan d’action en 5 étapes concrètes

La théorie, c'est bien. Mais c’est l’action qui protège vraiment votre entreprise. La sécurité informatique pour une PME peut ressembler à une montagne, c'est vrai. Pourtant, en découpant le problème en étapes logiques, la pente devient tout de suite moins raide, même sans une armée de techniciens à vos côtés.

J’ai conçu cette feuille de route en cinq étapes spécialement pour les dirigeants. Elle vous guide pas à pas pour construire une défense numérique solide, pragmatique, et surtout, adaptée à votre budget.

Étape 1 : Identifier vos trésors numériques

Avant de construire un coffre-fort, il faut savoir ce qu'on veut y mettre. Logique. La première étape, c'est donc de lister les "joyaux de la couronne" de votre entreprise : ces données et systèmes dont la perte ou le vol paralyserait net votre activité.

Posez-vous simplement ces quelques questions :

- Quelles sont les données sans lesquelles je ne peux pas travailler demain matin ? (Pensez à votre fichier clients, votre compta, votre carnet de commandes).

- Quelles informations pourraient ruiner ma réputation si elles fuitaient ? (Les données personnelles de vos clients ou des contrats confidentiels, par exemple).

- Quels sont les outils indispensables à mon quotidien ? (Votre logiciel de facturation, votre site e-commerce, votre messagerie pro).

Ce premier inventaire est le socle de tout le reste. Il vous évite de vous éparpiller et vous permet de concentrer vos efforts là où ça compte vraiment.

Étape 2 : Hiérarchiser vos défenses

Une fois que vous avez listé vos actifs critiques, impossible de tout protéger de la même manière. La clé, c’est de prioriser vos actions en fonction du risque : la probabilité qu'une menace se concrétise et l'impact qu'elle aurait sur votre business.

Commencez par les "quick wins" : les mesures qui offrent le plus gros bouclier pour le moins d'efforts. Par exemple, sécuriser votre messagerie principale contre le phishing est souvent bien plus urgent que de blinder un vieux serveur d'archives que personne n'utilise.

Prioriser intelligemment, c'est appliquer le principe de Pareto à votre cybersécurité : 20 % de vos actions bien ciblées peuvent neutraliser 80 % des menaces les plus courantes qui pèsent sur votre PME.

Cette approche vous permet de bâtir votre forteresse brique par brique, en commençant par les fondations les plus solides, sans faire exploser votre budget dès le départ.

Ce schéma illustre bien le fonctionnement d'une défense numérique efficace. Elle repose sur l'interaction permanente entre la technologie, les processus, les humains et la conformité.

On voit clairement que la sécurité n'est pas un produit qu'on achète une fois, mais un processus continu. Chaque pilier doit être solide et connecté aux autres pour que la protection soit réelle.

Étape 3 : Déployer les protections essentielles

Maintenant que vous savez quoi protéger et dans quel ordre, il est temps de passer à l'action. Voici les trois protections techniques de base que toute PME devrait avoir, sans attendre.

- Un antivirus moderne et un pare-feu bien réglé : C'est le B.A.-ba. Ces outils sont les gardes du corps de votre réseau, ils bloquent les menaces connues avant même qu'elles ne fassent des dégâts.

- Une politique de mots de passe qui tient la route : Fini les "123456" ou le nom du chien. Imposez des mots de passe longs, uniques et complexes. La meilleure solution, et de loin, c'est de déployer un gestionnaire de mots de passe pour toutes vos équipes. Il s'occupe de tout, rendant la sécurité transparente pour l'utilisateur.

- Des sauvegardes automatiques (et testées !) : C'est votre filet de sécurité ultime. Mettez en place une solution qui sauvegarde vos données critiques sans que vous ayez à y penser. Surtout, testez la restauration de ces sauvegardes au moins une fois par trimestre. Une sauvegarde qui ne fonctionne pas le jour J ne sert à rien.

Un partenaire comme MAC2 Webintelligence peut vous aider à choisir et intégrer des solutions performantes, y compris des outils open-source qui permettent d'optimiser votre budget sans sacrifier la qualité.

Étape 4 : Former vos équipes (votre meilleur atout)

La meilleure technologie du monde ne sert à rien si un collaborateur ouvre la porte aux pirates sans le savoir. Vos employés ne sont pas le problème ; ils sont votre première ligne de défense. Une équipe bien formée est le système de détection le plus performant qui soit.

Organisez des sessions de sensibilisation courtes et régulières sur les menaces du moment, surtout le phishing. Montrez des exemples concrets d'e-mails frauduleux et expliquez les réflexes à avoir :

- Vérifier l'expéditeur : Ne jamais se fier juste au nom qui s'affiche.

- Se méfier de l'urgence : Les pirates adorent vous mettre la pression pour vous faire cliquer sans réfléchir.

- Ne jamais donner d'infos sensibles par e-mail. Point.

Créez un climat de confiance où un employé peut signaler un doute sans avoir peur de se faire taper sur les doigts. Ce simple réflexe peut désamorcer une attaque avant même qu'elle ne commence.

Étape 5 : Préparer un plan de réponse

Soyons clairs : malgré toutes les précautions, le risque zéro n'existe pas. La question n'est pas si vous subirez une tentative d'attaque, mais quand. Et être préparé à ce moment-là fait toute la différence entre un simple incident et une catastrophe.

Votre plan de réponse à incident doit tenir sur un post-it et répondre à trois questions :

- Qui appeler en premier ? Ayez sous la main le numéro de votre prestataire informatique ou d'un expert en sécurité.

- Quoi faire tout de suite ? Débrancher la machine suspecte du réseau, changer les mots de passe compromis, etc.

- Comment communiquer ? Préparez des messages types pour informer vos équipes, vos clients et, si besoin, les autorités comme la CNIL.

Avoir ce plan prêt vous fera gagner un temps précieux et vous évitera de céder à la panique, limitant ainsi considérablement la casse financière et l'impact sur votre réputation. La préparation, c'est la clé d'une reprise d'activité rapide et maîtrisée.

Les outils essentiels pour sécuriser votre PME

Une fois votre plan d’action sur papier, il est temps de passer à l’équipement. Rassurez-vous, la sécurité informatique pour une PME ne demande pas un arsenal technologique hors de prix. Il s’agit plutôt de choisir intelligemment quelques solutions pragmatiques qui couvrent les risques les plus courants. Voyez ces outils comme les briques de votre forteresse numérique.

Chaque outil a un rôle bien précis et vient renforcer un maillon de votre chaîne de sécurité. L'idée est simple : créer plusieurs couches de protection. Si une menace passe la première barrière, la deuxième doit l'arrêter.

Verrouiller vos accès avec le 2FA et les mots de passe

Le point d'entrée préféré des pirates ? Un mot de passe volé ou trop simple. C'est pourquoi la gestion des accès est votre priorité numéro un.

L'authentification à deux facteurs (2FA) est sans doute la mesure la plus efficace que vous puissiez mettre en place aujourd'hui. C'est comme ajouter un deuxième cadenas à votre porte d'entrée. Même si un voleur a votre clé (votre mot de passe), il ne peut pas entrer sans le code unique envoyé sur votre téléphone. Activer le 2FA sur votre messagerie et vos comptes critiques, c'est augmenter radicalement votre niveau de sécurité.

Pour le reste, le gestionnaire de mots de passe est tout simplement indispensable. Fini les post-it collés à l'écran ou le même mot de passe réutilisé partout ! Cet outil génère et stocke des mots de passe uniques et complexes pour chaque service. Vos équipes n'ont plus qu'à mémoriser un seul mot de passe maître. C'est la solution parfaite pour allier sécurité maximale et simplicité au quotidien.

Protéger votre périmètre avec pare-feu et antivirus

Votre réseau est en permanence exposé aux menaces qui viennent d'Internet. Le pare-feu (firewall) agit comme un videur à l'entrée de votre réseau : il analyse le trafic et bloque tout ce qui lui paraît suspect avant même que ça n'atteigne vos ordinateurs. C'est votre première ligne de défense.

L'antivirus moderne, souvent appelé EDR (Endpoint Detection and Response), est le garde du corps personnel de chaque poste de travail. Il ne se contente plus de scanner les fichiers à la recherche de virus connus. Aujourd'hui, il analyse les comportements étranges pour détecter et bloquer les menaces inconnues, comme les ransomwares, avant qu'elles ne puissent chiffrer toutes vos données. C'est un outil proactif, qui s'adapte en permanence.

Une bonne sécurité ne repose jamais sur un seul outil miracle. C'est la combinaison intelligente de plusieurs solutions qui crée une défense en profondeur, où chaque couche de protection renforce les autres.

N'oubliez pas que la messagerie professionnelle reste un vecteur d'attaque privilégié. Pour aller plus loin, découvrez comment des solutions spécifiques peuvent protéger votre messagerie et vous faire gagner du temps en filtrant les menaces avant qu'elles n'arrivent dans votre boîte de réception.

Sauvegarder pour assurer votre plan B

Soyons clairs : malgré toutes les protections du monde, le risque zéro n'existe pas. Votre sauvegarde, c'est votre police d'assurance. C'est le plan de secours qui vous permettra de redémarrer votre activité après un incident majeur, qu'il s'agisse d'une cyberattaque, d'un incendie ou d'une simple panne matérielle.

Pour être vraiment efficace, il est crucial de ne pas mettre tous vos œufs dans le même panier.

- Sauvegarde locale : C'est le fait de copier vos données sur un disque dur externe ou un serveur (NAS) dans vos propres locaux. La restauration est rapide, mais cette méthode reste vulnérable en cas de sinistre physique comme un vol ou un incendie.

- Sauvegarde cloud : Ici, vos données sont chiffrées et copiées sur des serveurs distants et sécurisés. Ça vous protège contre les incidents locaux et vous garantit un accès à vos fichiers depuis n'importe où.

La meilleure approche est souvent un mélange des deux. Mais le plus important, et c'est souvent négligé, c'est de tester régulièrement la restauration de vos données. Une sauvegarde qui n'a jamais été testée n'est qu'une simple hypothèse, pas une garantie. Planifiez des tests au moins une fois par trimestre pour être certain que tout fonctionne comme prévu le jour où vous en aurez vraiment besoin.

Un partenaire expert comme Webintelligence peut vous guider dans le choix et la mise en place de ces outils essentiels. Notre rôle est de nous assurer qu'ils sont bien configurés et surtout, adaptés à la réalité de votre PME. Cet investissement est la garantie de votre sérénité et de la pérennité de votre activité.

Vous avez mis en place les bases de votre sécurité ? C'est une excellente première étape, une victoire essentielle. Mais soyons clairs : le monde de la cybersécurité est un champ de bataille en mouvement constant. Les menaces d'hier ne sont qu'un lointain souvenir face à celles de demain.

C'est précisément là qu'un partenaire expert change la donne. Il transforme la sécurité informatique de votre PME, la faisant passer d'un simple centre de coût à un véritable avantage sur vos concurrents.

Seul, un dirigeant de PME doit jongler. D'un côté, son cœur de métier, ce qui fait tourner l'entreprise. De l'autre, la gestion d'un domaine technique aussi complexe que chronophage. Avec un partenaire, vous gagnez un allié stratégique dont l'unique mission est d'anticiper les risques pour que vous puissiez vous concentrer sur votre croissance. L'esprit tranquille.

Bien plus que l'installation d'outils

Un véritable expert ne se contente pas d'installer un antivirus et de vous envoyer la facture. Non, il devient l'architecte de votre stratégie de sécurité, une stratégie taillée sur mesure pour votre réalité. Chez Webintelligence, notre approche est différente parce qu'elle plonge au cœur de vos processus métier. Notre expertise ne s'arrête pas à la sécurité.

Elle englobe des domaines clés qui nous donnent une vision à 360 degrés, là où d'autres ne voient que la surface :

- Développement d’outils sur mesure : On ne se contente pas de protéger vos applications, on comprend comment elles fonctionnent de l'intérieur. C'est là qu'on débusque les failles que personne d'autre ne voit.

- Intégration d’ERP : Nous maîtrisons les flux de données critiques qui irriguent vos systèmes de gestion. C'est le cœur de votre réacteur, et nous savons comment le protéger sans ralentir la machine.

- Analyse de données par IA : Notre expérience nous permet de repérer les signaux faibles, les schémas anormaux qui trahissent une attaque en cours, bien avant qu'elle ne fasse des dégâts.

Cette vision globale, c'est ce qui nous permet de bâtir des défenses qui ne sont pas génériques, mais spécifiquement adaptées à vos risques réels. On ne protège pas une PME du BTP comme on protège un cabinet d'avocats.

Faire appel à un expert, ce n'est pas juste déléguer un problème. C'est intégrer une compétence de haut niveau qui aligne votre sécurité sur vos objectifs, protège votre réputation et, au final, vous permet de dormir sur vos deux oreilles.

Un investissement dans votre continuité et la confiance de vos clients

Pensez à votre sécurité informatique comme à une assurance. Vous pouvez prendre la formule de base, au tiers. Mais le jour de l'accident, elle ne couvrira pas grand-chose. Collaborer avec un spécialiste, c’est opter pour une assurance tous risques qui garantit que votre activité continue, quoi qu'il arrive.

En cas d'incident, chaque minute qui passe vous coûte de l'argent. Un partenaire dédié connaît votre infrastructure sur le bout des doigts et peut réagir dans l'instant, limitant l'impact financier et opérationnel. C'est aussi un message fort envoyé à vos clients et partenaires : ils savent que leurs données sont entre de bonnes mains. La confiance, ça n'a pas de prix.

Finalement, investir dans cet accompagnement, c'est faire en sorte que votre sécurité informatique soutienne activement votre développement au lieu de le freiner. C’est la garantie que votre forteresse numérique grandira avec votre entreprise, vous protégeant aujourd'hui, et surtout demain.

Vos questions, nos réponses sans détour sur la sécurité des PME

Plonger dans la cybersécurité, ça peut vite donner le vertige. Pour beaucoup de dirigeants, c'est un monde complexe plein d'interrogations. Mettons les choses au clair avec des réponses directes aux questions que vous vous posez sûrement.

La sécurité informatique, ça coûte combien pour une PME ?

Contrairement aux idées reçues, sécuriser son entreprise n'est pas forcément synonyme de budget colossal. Le coût est très variable, et tout commence par des gestes qui ne coûtent rien : imposer des mots de passe solides ou faire ses mises à jour système sans attendre.

Ensuite, on ajoute des outils essentiels mais abordables comme un bon antivirus et un système de sauvegarde fiable. L'idée n'est pas de tout blinder d'un coup, mais d'allouer un budget sensé, en proportion de la valeur des données que vous protégez. Un petit audit de départ permet de cibler les priorités et de maîtriser les dépenses. Et croyez-moi, cet investissement sera toujours dérisoire face au coût d'une cyberattaque réussie.

Un investissement bien pensé en sécurité est une assurance, pas une dépense. Le coût moyen d’une attaque par rançongiciel pour une PME peut facilement grimper à plusieurs dizaines de milliers d'euros, sans même parler des dégâts sur votre réputation.

Mon entreprise est trop petite pour intéresser les hackers, non ?

C’est probablement l'idée reçue la plus dangereuse qui circule. Il faut oublier l'image du hacker qui vous cible personnellement. La plupart des attaques sont automatisées : des robots scannent internet en permanence à la recherche de la moindre faille, attaquant des milliers d'entreprises en même temps, sans distinction de taille.

Pour eux, les PME sont même des cibles idéales, car elles sont souvent moins bien protégées que les grands groupes. Pire encore, votre entreprise peut être vue comme une simple porte d'entrée pour atteindre un de vos gros clients. La conclusion est simple : si vous êtes connecté à internet, vous êtes une cible.

Je n'y connais rien, par où est-ce que je commence ?

Pas de panique. Le meilleur point de départ, c'est le bon sens et l'application de quelques règles de base. Voici trois actions concrètes à mettre en place dès aujourd'hui :

- Activez l'authentification à deux facteurs partout où c'est possible. Surtout sur vos comptes critiques comme la messagerie ou la banque en ligne.

- Adoptez un gestionnaire de mots de passe. C'est le seul moyen de créer et retenir des mots de passe uniques et vraiment robustes pour chaque service.

- Vérifiez que vos sauvegardes fonctionnent. Une sauvegarde qui n'a jamais été testée n'est pas une sauvegarde, c'est un espoir. Assurez-vous qu'elles sont régulières et que vous savez restaurer les données.

Une fois ces bases en place, faites appel à un professionnel pour un diagnostic rapide. Il vous aidera à voir clair dans les risques propres à votre métier et à bâtir une feuille de route simple, adaptée à vos moyens.

Ne restez pas dans le doute. L'équipe de Webintelligence est là pour vous aider à construire une stratégie de sécurité qui a du sens pour votre PME, en respectant vos défis et votre budget. Contactez-nous pour un diagnostic personnalisé et parlons-en.